6 Dicas Essenciais para uma Assistência Informática Eficiente

Bem-vindo ao mundo do suporte de TI eficaz! Se você é um profissional de suporte de TI ou um empresário que precisa manter sua infraestrutura tecnológica funcionando sem problemas, este artigo é para si. Sabemos que o suporte de TI é fundamental para o sucesso de qualquer negócio nos tempos digitais de hoje. Portanto, estamos compartilhando seis dicas essenciais para ajudá-lo a fornecer suporte de TI eficaz.

Neste artigo, iremos explorar uma variedade de estratégias e melhores práticas que irão otimizar seu serviço de suporte de TI, desde a comunicação clara e eficiente até a importância da documentação adequada dos problemas e soluções. Também exploraremos como a implementação de uma política de resposta rápida, o conhecimento aprofundado dos sistemas de TI e a manutenção proativa podem beneficiar seus clientes.

Portanto, prepare-se para melhorar suas habilidades de suporte de TI e aprimorar a experiência do cliente. Vamos começar a transformar o suporte de TI em uma vantagem competitiva para o seu negócio!

A importância de um apoio informático eficaz

O suporte de TI eficaz desempenha um papel crucial no funcionamento suave de qualquer organização. É responsável por garantir que todos os sistemas, redes e aplicativos estejam funcionando corretamente e que quaisquer problemas sejam resolvidos rapidamente. O suporte de TI é fundamental para manter a produtividade dos funcionários e a satisfação dos clientes.

Um suporte de TI eficaz também pode ajudar a economizar tempo e dinheiro, reduzindo o tempo de inatividade do sistema e evitando interrupções nas operações comerciais. Além disso, um suporte de TI de qualidade pode melhorar a segurança dos dados, protegendo as informações confidenciais da empresa contra ameaças cibernéticas.

Para garantir um suporte de TI eficaz, é essencial seguir algumas práticas recomendadas e aplicar estratégias que aumentem a satisfação do cliente e a eficiência operacional.

Desafios comuns no apoio informático

O suporte de TI pode apresentar uma série de desafios, dos quais é importante estar ciente para garantir um serviço eficaz. Alguns dos desafios mais comuns incluem:

1. Variedade de problemas: O suporte de TI lida com uma ampla gama de problemas técnicos, desde problemas de rede até falhas de hardware. É essencial ter uma equipe de suporte técnico bem treinada e experiente para lidar com esses problemas de forma eficaz.

2. Comunicação: A comunicação eficaz é crucial no suporte de TI. Os técnicos de suporte devem ser capazes de entender claramente os problemas relatados pelos clientes e fornecer instruções claras para solucioná-los. Uma comunicação inadequada pode levar a erros e atrasos na resolução dos problemas.

3. Manutenção preventiva: Muitas vezes, o suporte de TI é visto apenas como uma solução para problemas imediatos. No entanto, a manutenção preventiva é igualmente importante. A implementação de medidas proativas de suporte de TI pode ajudar a evitar problemas antes que eles ocorram, minimizando o tempo de inatividade e reduzindo os custos de reparo.

Esses são apenas alguns dos desafios que as equipes de suporte de TI enfrentam regularmente. Agora, vamos explorar algumas dicas para aumentar a satisfação do cliente no suporte de TI.

Dicas para aumentar a satisfação do cliente no apoio informático

A satisfação do cliente é um aspecto crucial do suporte de TI eficaz. Quando os clientes estão satisfeitos com o serviço que recebem, é mais provável que continuem sendo clientes fiéis e recomendem sua empresa a outros. Aqui estão algumas dicas para aumentar a satisfação do cliente no suporte de TI:

1. Resposta rápida: Os clientes valorizam uma resposta rápida quando enfrentam problemas de TI. Implementar uma política de resposta rápida, com tempos de resposta definidos, pode ajudar a garantir que os clientes sejam atendidos prontamente.

2. Comunicação clara: É essencial que os técnicos de suporte se comuniquem de forma clara e compreensível para os clientes. Evite jargões técnicos e forneça instruções passo a passo para resolver os problemas relatados.

3. Empatia: Demonstrar empatia pelos problemas enfrentados pelos clientes pode ajudar a aumentar a satisfação do cliente. Mostre interesse genuíno em resolver o problema e faça com que os clientes sintam que estão sendo ouvidos e compreendidos.

Essas são apenas algumas dicas para aumentar a satisfação do cliente no suporte de TI. Vamos agora explorar estratégias para simplificar a comunicação no suporte de TI.

Simplificar a comunicação no apoio informático

A comunicação eficaz desempenha um papel fundamental no suporte de TI. A capacidade de entender claramente os problemas relatados pelos clientes e fornecer instruções claras para solucioná-los é essencial para um suporte de TI eficaz. Aqui estão algumas estratégias para simplificar a comunicação no suporte de TI:

1. Use uma linguagem clara e acessível: Evite jargões técnicos e use uma linguagem que os clientes possam entender facilmente. Explique os problemas e as soluções de forma clara e concisa.

2. Faça perguntas claras: Ao interagir com os clientes, faça perguntas claras para entender melhor o problema. Isso ajudará a identificar a causa raiz do problema e a fornecer uma solução precisa.

3. Use ferramentas de comunicação eficazes: Utilize ferramentas de comunicação eficazes, como chats online, para facilitar a comunicação com os clientes. Essas ferramentas podem permitir uma troca rápida de informações e fornecer suporte em tempo real.

Essas são apenas algumas estratégias para simplificar a comunicação no suporte de TI. Agora vamos explorar a importância de medidas proativas de suporte de TI.

Implementar medidas proactivas de apoio informático

Além de resolver problemas imediatos, o suporte de TI também deve ser proativo na prevenção de problemas futuros. Implementar medidas proativas de suporte de TI pode ajudar a evitar problemas antes que eles ocorram, minimizando o tempo de inatividade e melhorando a eficiência operacional. Aqui estão algumas medidas proativas que você pode implementar:

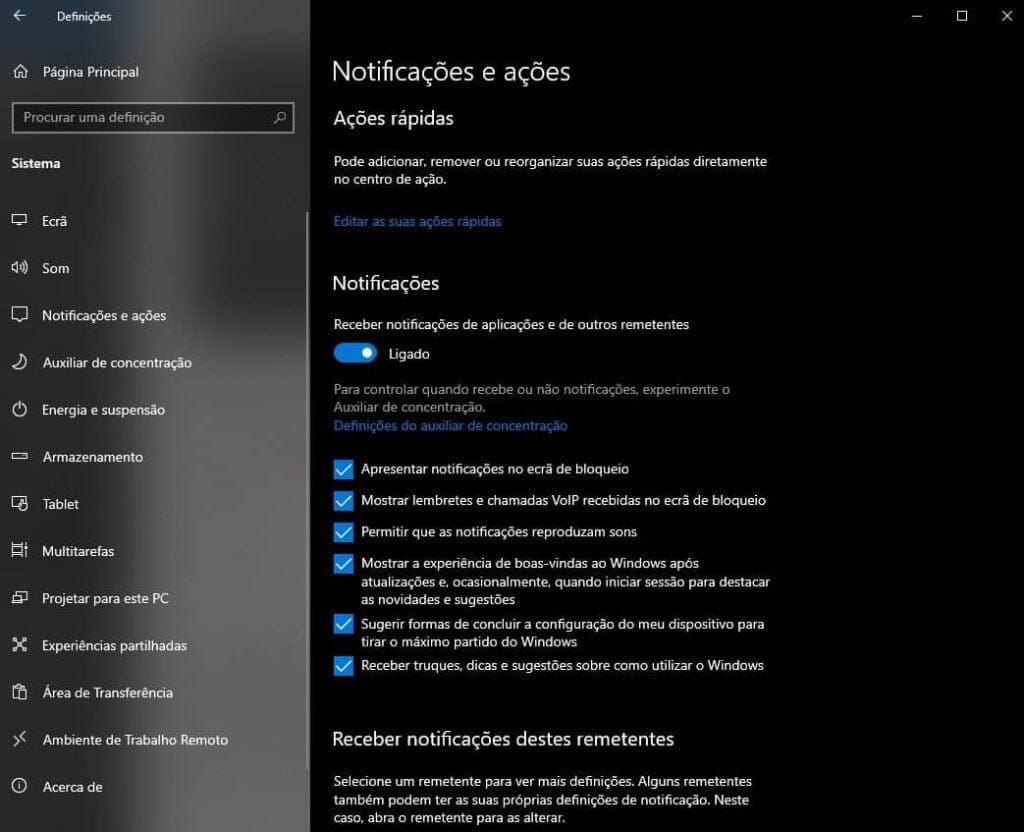

1. Monitoramento contínuo: Implemente um sistema de monitoramento contínuo para identificar problemas potenciais antes que eles se tornem críticos. Isso inclui monitorar a integridade do sistema, o desempenho da rede e a segurança dos dados.

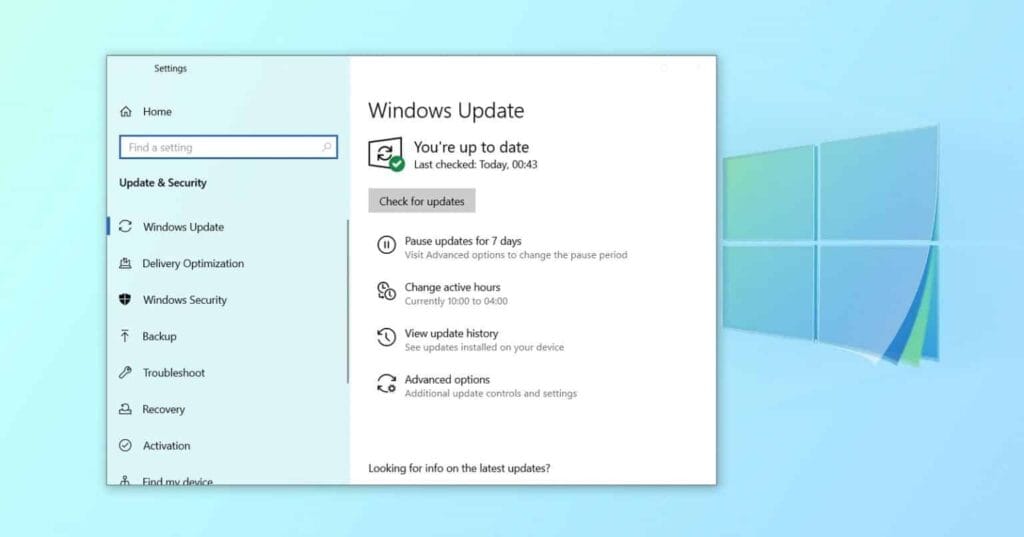

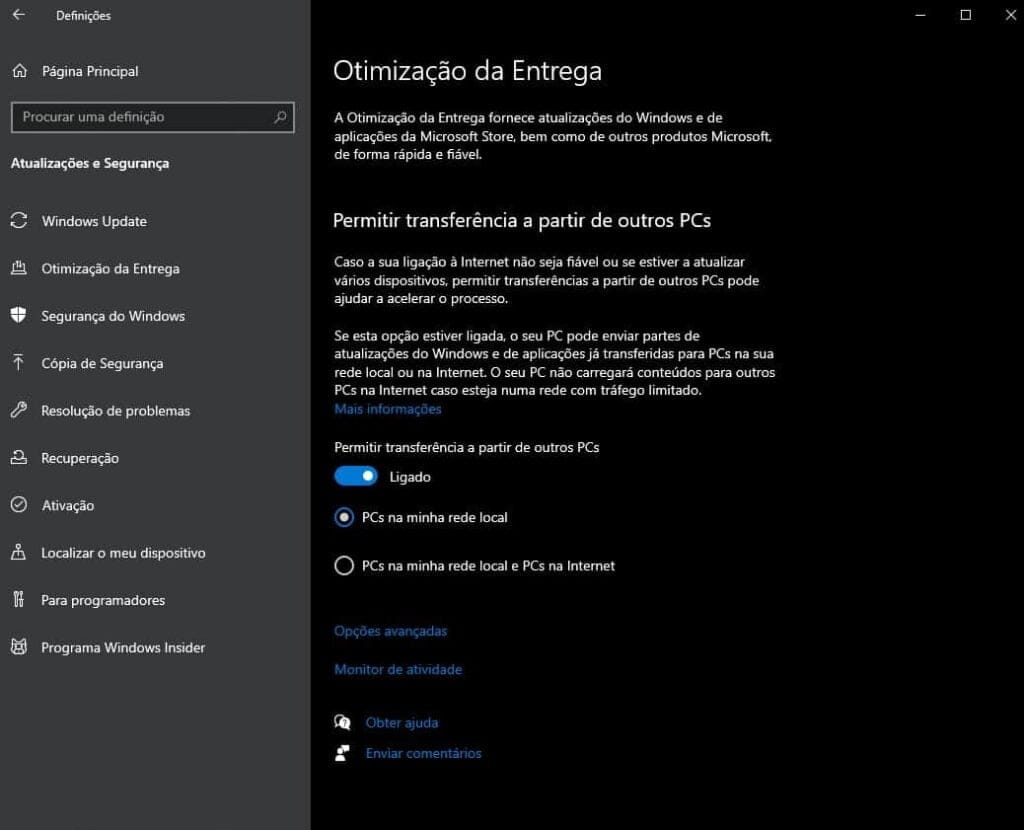

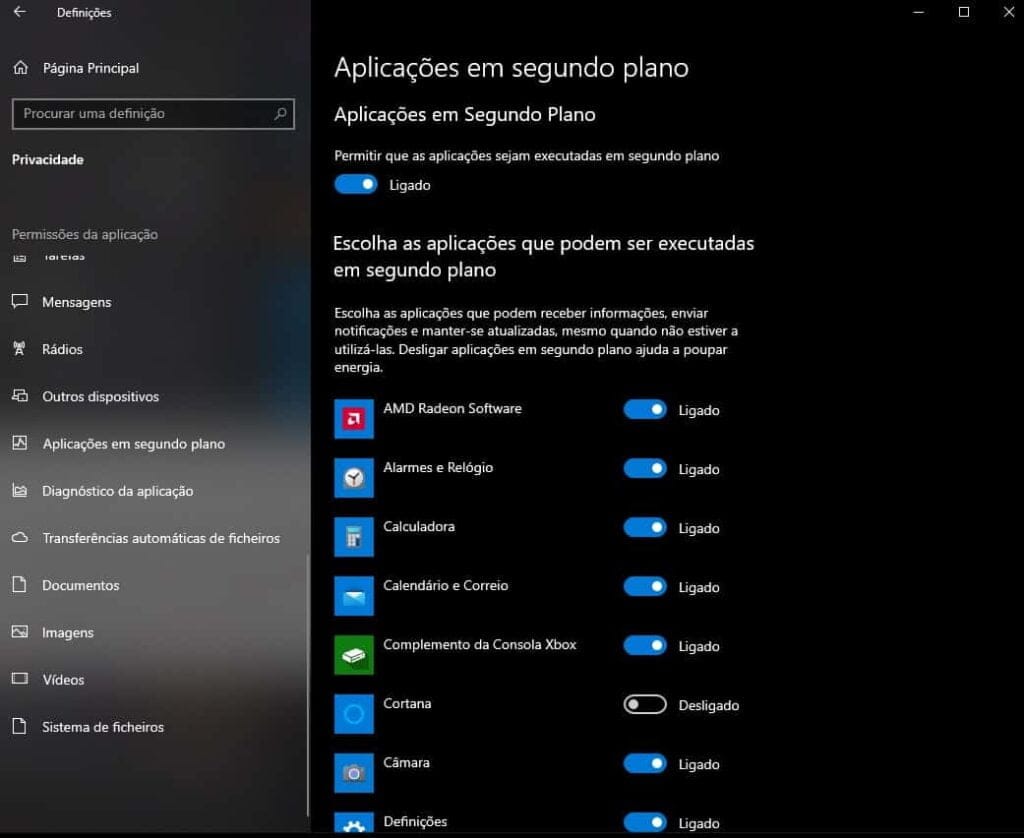

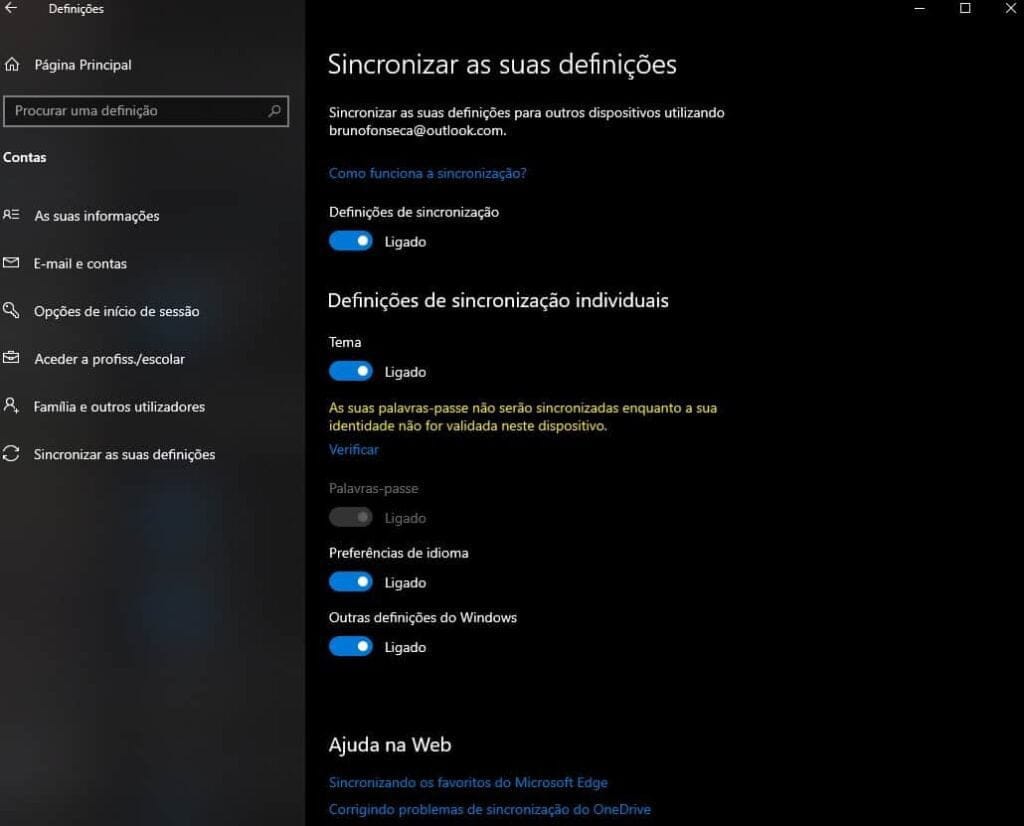

2. Manutenção preventiva: Realize manutenção preventiva regularmente para garantir que os sistemas estejam atualizados e funcionando corretamente. Isso inclui a aplicação de patches de segurança, atualizações de software e verificação de integridade do hardware.

3. Proteção contra ameaças cibernéticas: Implemente medidas de segurança robustas, como firewalls e sistemas de detecção de intrusões, para proteger os dados e as redes da empresa contra ameaças cibernéticas.

Essas são apenas algumas medidas proativas de suporte de TI que você pode implementar. Vamos agora explorar como a tecnologia pode ser usada para fornecer suporte de TI eficiente.

Utilizar a tecnologia para um apoio informático eficiente

A tecnologia desempenha um papel crucial no suporte de TI eficiente. O uso de ferramentas e tecnologias avançadas pode ajudar a melhorar a eficiência operacional, reduzir o tempo de resolução e fornecer suporte de TI de alta qualidade. Aqui estão algumas formas de utilizar a tecnologia para um suporte de TI eficiente:

1. Sistemas de ticketing: Utilize sistemas de ticketing para gerenciar e rastrear os problemas relatados pelos clientes. Isso permite que você acompanhe o status de cada problema e garanta que nenhum problema fique sem solução.

2. Acesso remoto: Utilize ferramentas de acesso remoto para solucionar problemas de forma rápida e eficiente. Com o acesso remoto, você pode se conectar aos dispositivos dos clientes e resolver os problemas diretamente, sem a necessidade de uma visita presencial.

3. Automação: Utilize a automação para simplificar tarefas repetitivas e melhorar a eficiência operacional. Por exemplo, você pode automatizar atualizações de software ou criar scripts para resolver problemas comuns.

Essas são apenas algumas formas de utilizar a tecnologia para fornecer suporte de TI eficiente. Agora, vamos explorar a importância do treinamento e desenvolvimento das equipes de suporte de TI.

Formação e desenvolvimento das equipas de apoio informático

O treinamento e desenvolvimento das equipes de suporte de TI são fundamentais para garantir um serviço de alta qualidade. Uma equipe de suporte técnico bem treinada e atualizada sobre as últimas tecnologias e práticas recomendadas pode fornecer um suporte de TI eficiente e de alto nível. Aqui estão algumas práticas recomendadas para o treinamento e desenvolvimento das equipes de suporte de TI:

1. Treinamento técnico: Fornecer treinamento técnico regular para garantir que os técnicos de suporte estejam atualizados sobre as últimas tecnologias e práticas recomendadas. Isso pode incluir treinamentos presenciais, cursos online e certificações profissionais.

2. Desenvolvimento de habilidades interpessoais: Além do treinamento técnico, é importante desenvolver as habilidades interpessoais dos técnicos de suporte. Isso inclui habilidades de comunicação, empatia e resolução de conflitos.

3. Aprendizagem contínua: Promova uma cultura de aprendizado contínuo, incentivando os técnicos de suporte a buscar constantemente novos conhecimentos e aprimorar suas habilidades. Isso pode incluir a participação em conferências, a leitura de livros e a pesquisa de novas tendências do setor.

Essas são apenas algumas práticas recomendadas para o treinamento e desenvolvimento das equipes de suporte de TI. Vamos agora explorar a importância da documentação no suporte de TI.

O papel da documentação no apoio informático

A documentação adequada desempenha um papel fundamental no suporte de TI eficaz. A documentação correta dos problemas e soluções pode ajudar a acelerar o tempo de resolução, facilitar a colaboração entre os membros da equipe e garantir que o conhecimento seja compartilhado de forma eficiente. Aqui estão algumas dicas para uma documentação eficaz no suporte de TI:

1. Registre todos os problemas: Registre todos os problemas relatados pelos clientes, incluindo detalhes como a descrição do problema, o tempo de ocorrência e as etapas de solução adotadas. Isso permite que você tenha um histórico completo de todos os problemas e soluções.

2. Organize a documentação: Organize a documentação de forma clara e acessível, para que seja fácil de encontrar e usar. Utilize categorias, tags e um sistema de busca eficiente para facilitar o acesso à documentação.

3. Atualize regularmente: Mantenha a documentação atualizada, adicionando novos problemas e soluções à medida que surgem. Isso garante que a documentação seja sempre relevante e útil para a equipe de suporte.

Essas são apenas algumas dicas para uma documentação eficaz no suporte de TI. Vamos agora explorar a importância de medir e melhorar o desempenho do suporte de TI.

Medir e melhorar o desempenho do apoio informático

Medir e melhorar o desempenho do suporte de TI é essencial para garantir um serviço de alta qualidade. Monitorar as métricas de desempenho pode ajudar a identificar áreas de melhoria e implementar ações corretivas. Aqui estão algumas métricas que você pode monitorar para medir e melhorar o desempenho do suporte de TI:

1. Tempo de resposta: Meça o tempo médio necessário para responder aos problemas relatados pelos clientes. Uma resposta rápida é crucial para a satisfação do cliente.

2. Tempo de resolução: Meça o tempo médio necessário para resolver os problemas relatados. Um tempo de resolução mais curto indica um suporte de TI eficiente.

3. Taxa de resolução no primeiro contato: Meça a porcentagem de problemas que são resol

Conclusões

Quando se trata de fornecer um suporte de TI eficiente, é essencial medir e melhorar constantemente o desempenho. Aqui estão algumas estratégias que podem ajudar você a alcançar esse objetivo:

### 1. Estabeleça métricas claras de desempenho

Para medir o desempenho do seu suporte de TI, é importante estabelecer métricas claras e mensuráveis. Isso permitirá que você avalie o quão eficiente é sua equipe de suporte e identifique áreas que precisam de melhoria. Alguns exemplos de métricas que você pode considerar são o tempo médio de resposta, o tempo médio de resolução e a taxa de satisfação do cliente.

### 2. Utilize um sistema de tickets

Um sistema de tickets é uma ferramenta essencial para o suporte de TI. Ele permite que você registre e acompanhe todos os problemas e solicitações de suporte dos seus clientes de forma organizada. Além disso, um sistema de tickets permite que você atribua prioridades, acompanhe o progresso e mantenha um histórico detalhado de cada incidente. Isso facilita a identificação de padrões e a implementação de soluções preventivas.

### 3. Realize pesquisas de satisfação do cliente

A opinião dos clientes é uma valiosa fonte de feedback para melhorar seu suporte de TI. Realizar pesquisas de satisfação do cliente regularmente é uma maneira eficaz de coletar informações sobre a experiência do cliente e identificar áreas que precisam de aprimoramento. Certifique-se de que as pesquisas sejam breves, fáceis de responder e ofereçam a oportunidade de fornecer comentários adicionais. Use os resultados das pesquisas para fazer ajustes em suas práticas de suporte e garantir a satisfação contínua dos clientes.

Precisa de assistência informática? Marque já aqui